Open Policy Agent(OPA):云原生时代的“策略大脑”如何改变系统治理方式?

你是否经历过这样的困境?

- 微服务权限逻辑散落在各个模块,每次更新都得修改多个文件?

- Kubernetes 集群部署时,不同团队使用不同格式的策略文件,导致维护混乱?

- 安全合规检查总是滞后于开发流程,经常发现漏洞后才“亡羊补牢”?

这些问题看似复杂,其实都可以通过一个工具来解决——Open Policy Agent (OPA)。

什么是 OPA?

OPA 是一个开源、通用的策略引擎,它的目标是帮助开发者和运维人员统一地定义、执行和管理策略。无论你是处理 API 访问控制、Kubernetes 资源管理,还是 CI/CD 管道中的安全检查,OPA 都可以提供一套标准化的解决方案[1]。

为什么选择 OPA?

-

声明式语言 Rego

OPA 使用一种叫 Rego 的语言,它类似于逻辑编程语言 Prolog,让你可以用简单的规则描述复杂的策略逻辑。例如:

rego package authz default allow = false allow { input.method == "GET" input.path == "/public/data" } -

跨平台支持

OPA 可以轻松集成到各种系统中,包括 Kubernetes、Terraform、Docker、SSH 等。你可以用它作为微服务的授权中心、CI/CD 流水线的安全检查点,甚至在前端做访问控制。 -

动态策略管理

OPA 支持运行时加载和评估策略,这意味着你可以在不重启应用的情况下更新策略,实现真正的“策略即代码”。 -

WebAssembly 支持

OPA 还支持将策略编译为 WebAssembly(Wasm),使得策略可以在边缘设备或浏览器中高效运行。

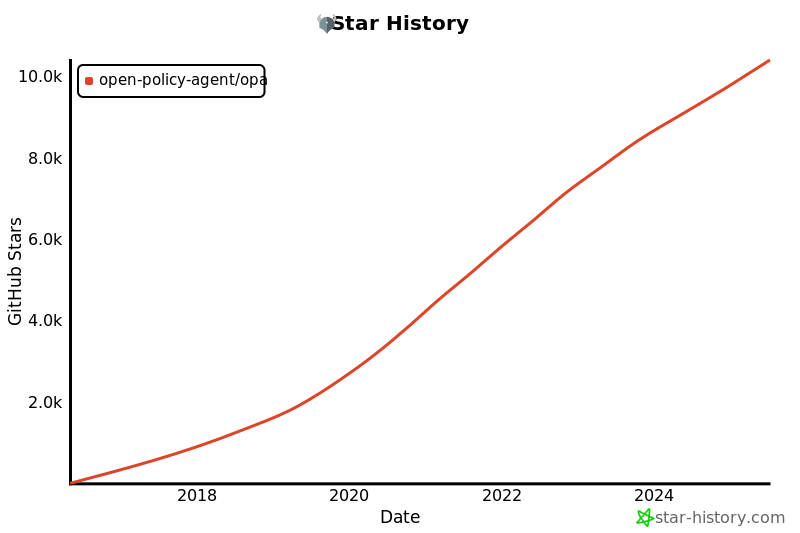

关于该项目的这张图片展示了一条橙色的曲线图,背景为黑色。曲线从左下角向右上角逐渐上升,呈现出一种增长的趋势。在左上角有一个红色的方框,里面写着“open-policy-agent/opa”,旁边还有一个灰色的图标。右下角有一个绿色的图标和文字“star-history.com”。整体色调以黑色为主,橙色曲线和红色方框形成鲜明对比,给人一种简洁明了的感觉。

OPA 的核心工作原理

OPA 的运行流程非常直观:

- 编写策略:你用 Rego 编写策略规则,这些规则会告诉 OPA 如何做出决策。

- 查询策略:你的服务(比如 API 服务器)在需要做策略判断时,向 OPA 发送请求并附带相关数据。

- 返回结果:OPA 根据策略和输入数据进行计算,并返回允许或拒绝的决策。

- 执行结果:服务根据 OPA 返回的结果决定是否接受请求。

举个例子,假设你有一个 RESTful API,你想限制只有特定用户才能访问某个资源。你可以这样写策略:

package http

default allow = false

allow {

input.user.role == "admin"

}

当用户发起请求时,服务会调用 OPA 查询这个策略,如果用户角色是 admin,就允许访问,否则拒绝。

快速体验 OPA

如果你想快速上手 OPA,可以试试下面的方法:

1. 在线尝试 Rego Playground

OPA 提供了一个在线的 Rego Playground,你可以直接在浏览器中编写和测试策略。

2. 安装本地 OPA CLI

如果你喜欢命令行操作,可以下载 OPA 的二进制文件或使用 Docker 启动:

docker run -p 8181:8181 openpolicyagent/opa:latest run --server

然后你可以用 curl 或 Postman 向 http://localhost:8181/v1/policies 发送 POST 请求上传策略。

3. VS Code 扩展

安装 OPA 的 VS Code 插件,可以获得语法高亮、调试功能和实时反馈,非常适合新手入门。

OPA 的典型应用场景

1. API 授权控制

你可以用 OPA 来控制谁可以访问哪些接口。例如,限制用户只能访问自己的数据:

package authz

default allow = false

allow {

input.user.id == input.resource.owner_id

}

2. Kubernetes 准入控制

OPA 可以作为 Kubernetes 的 Admission Controller,确保所有 Pod 部署符合安全策略。例如,禁止创建特权容器:

package kubernetes.admission

violation[msg] {

input.request.kind.kind == "Pod"

input.request.object.spec.containers[_].securityContext.privileged == true

msg := "Privileged containers are not allowed."

}

3. CI/CD 管道安全检查

在 GitHub Actions、GitLab CI 或 Jenkins 中,你可以用 OPA 检查提交的代码是否符合安全规范。例如,检测是否有敏感信息泄露:

package ci

violation[msg] {

contains(input.code, "password=")

msg := "Password found in code. Please remove before commit."

}

OPA 的技术亮点

| 特性 | OPA | 传统方案 |

|---|---|---|

| 策略语言 | 声明式语言 Rego | 多数硬编码在业务逻辑中 |

| 策略执行 | 动态加载和评估 | 需要重启服务或重新部署 |

| 跨平台支持 | 支持 Kubernetes、Terraform、Docker 等 | 通常只支持单一平台 |

| 开发者友好 | 提供 VS Code 插件、Playground 等工具 | 工具链分散,学习成本高 |

github 网站上关于该项目的开源代码截图

从表格可以看出,OPA 在灵活性、可维护性和开发效率方面具有明显优势。特别是在云原生环境中,OPA 成为了很多企业的首选策略管理工具。

OPA 的未来展望

随着云原生技术的不断发展,OPA 的重要性也在不断提升。它不仅是策略管理的工具,更是构建现代化系统的核心组件之一。未来,OPA 将继续推动以下几个方向的发展:

- 策略即服务(Policy as a Service):OPA 将进一步向云端演进,提供 SaaS 形式的策略管理服务,降低企业的使用门槛。

- AI 驱动的策略推荐:结合机器学习技术,OPA 可以根据历史数据和业务需求,自动生成和优化策略。

- 跨行业标准化:OPA 将与其他云原生项目(如 Open Policy Framework)协同,推动策略管理的标准化进程。

结语

OPA 是一款强大而灵活的策略管理工具,它不仅解决了策略碎片化的问题,还提供了统一的策略定义和执行方式。无论你是刚接触云原生的新人,还是有多年经验的运维工程师,OPA 都值得你去了解和使用。

如果你对 OPA 感兴趣,不妨从 Rego Playground 开始,写下第一个策略,看看它是如何工作的。也许你会发现,策略管理并没有想象中那么复杂。

欢迎在评论区分享你的 OPA 使用经验和问题,我们一起交流!

关注 GitHubShare(githubshare.com),发现更多精彩内容!

感谢大家的支持!你们的支持是我继续更新的动力❤️